- Filter by

- Categories

- Tags

- Authors

- Show all

- All

- affiliate marketing

- Backup

- Baukasten

- CDN

- Chrome

- Cloud Computing

- CMS

- Content Delivery Netword

- Content Management System

- Datenraum

- Datenraum Anbieter

- Datenschutz

- Datensicherung

- Datenübermittlung

- Dedicated Hosting

- Domain

- Domains

- DSGVO

- eCommerce

- Erweiterung

- Erweiterungen

- Ethernet

- Gebäudeautomation

- GitHub

- Hacker

- Homepage

- Hosted Exchange

- Hosting

- IaaS

- Infrastructure as a Service

- Internet-Endung

- internetauftritt

- ISO-Zertifizierung

- junk mail

- Ladezeit

- Malware

- Marketing

- NAS Server

- Netzwerk

- Online-Backup

- Passwort

- Passwörter

- Performance

- Personalpolitik

- Reaktionszeit

- Schadprogramme

- schutz

- Schutzprogramme

- Security-Lösungen

- Server

- Server Hosting

- Shared Hosting

- Sicherheit

- Smart Home

- Smarthome

- Smartphone

- Social Media

- spam

- Spamfilter

- Trojaner

- Typo3

- update

- viren

- Virenschutz

- Wachstum

- Webshop

- websites

- WooCommerce

- Wordpress Hosting

- Wordpress Theme

25. Juni 2018

Manch einer mag den Begriff „Ethernet“ schon einmal irgendwo aufgeschnappt haben. Doch die wenigsten wissen, was es damit auf sich hat. Dabei gibt es diese Technologie […]

6. Juni 2018

Categories

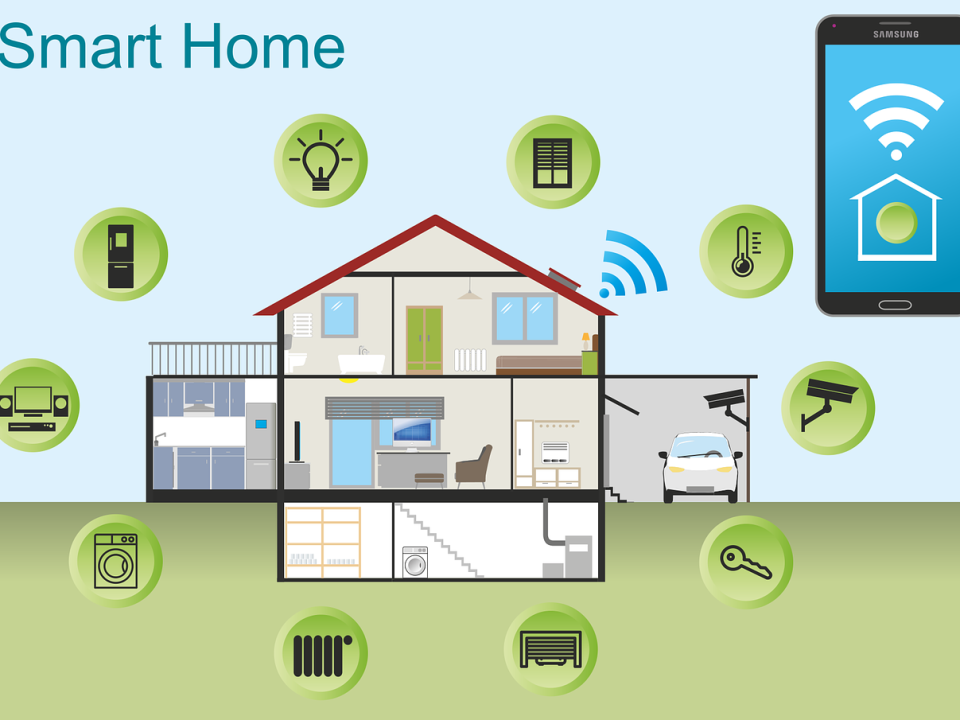

Die Lichter an- und ausschalten, den Inhalt des Kühlschranks checken, die Heizung hoch- oder runterdrehen oder auch die Lautstärke der Musik ändern. Das alles und noch […]

4. Juni 2018

Published by Katharina Berger on 4. Juni 2018

Categories

Bilder und Videos sind für Webseiten von Unternehmen Pflicht und auch im Social Media Auftritt der Firma ein wichtiges Element. Sie gehen dabei weit über die […]

14. Mai 2018

Categories

Malware spielt heute im Alltag leider eine sehr wichtige Rolle. Dies hängt unter anderem mit der Tatsache zusammen, dass immer mehr Endgeräte sowohl im privaten wie auch […]

26. April 2018

Categories

Vor allem Unternehmer, aber auch Privatpersonen sollten sich jetzt intensiv mit der neuen EU-DSGVO auseinander setzen. Denn diese tritt am 25. Mai diesen Jahres in Kraft […]

21. März 2018

GitHub – einer dieser Begriffe, den Sie in den Weiten des Internets womöglich schon einmal aufgeschnappt haben, aber nicht so recht einordnen konnten. So viel sei verraten: Es […]

10. Januar 2018

Categories

Wer sein Unternehmen vor Malware & Co schützen möchte, hat oft die Qual der Wahl. Unzählige Security-Lösungen sind auf dem Markt. Ausschlaggebend für die Entscheidung ist […]

20. Dezember 2017

Categories

Während Unternehmen das Hosting ihrer Webseite meist von professionellen Unternehmen machen lassen, nutzen Privatpersonen häufig Anbieter, bei denen man seine Homepage nach dem Baukastenprinzip verwirklichen kann. […]

15. November 2017

Categories

Die Begriffe Datenschutz, Datensicherheit und auch IT-Sicherheit sind für Sie im täglichen Umgang mit Informationstechnik von hoher Bedeutung. Oft werden sie jedoch verwechselt oder nicht trennscharf definiert. Während der Schutz auf […]